Será que informática tem a ver com informação no sentido literal? Não sabemos. Pense nisso depois de fazer as questões. ![]()

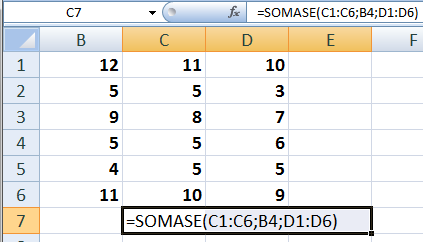

01. Para que seja mostrado o valor 12 na célula E3, seria correto digitar na referida célula a seguinte função =MÁXIMO(B1:D6;10).

02. No Microsoft Excel, para se atribuir uma função a um intervalo de células, é correto utilizar o sinal de três pontos entre a referência inicial e a referência final do intervalo, como, por exemplo, em =SOMA(C3…C20).

A respeito dos conceitos relacionados à Internet, julgue os itens que se seguem.

03. O acesso à Internet em alta velocidade por meio de conexão dial-up, via linha telefônica, também conhecido como serviço ADSL, dispensa o uso de modem, visto que, nesse caso, a conexão ocorre diretamente a partir de infra estrutura das empresas de telefonia fixa ou móvel (celular).

04. Para que o SMTP, um protocolo de recebimento de mensagens de e-mail pela Internet, seja utilizado, é necessário um endereço IP do servidor que armazene as mensagens de correio eletrônico do usuário do serviço.

05. Com o surgimento da WWW (world wide web), o acesso a arquivos de conteúdo apenas textual evoluiu para arquivos que agregam diversos formatos, com destaque para os documentos hipermídia, que são a união de hipertexto com multimídia, ou seja, textos com links, imagens, sons, vídeos, entre outros recursos.

06. No Internet Explorer (IE), a partir de Opções da Internet, encontrada no menu Ferramentas, é possível configurar uma série de parâmetros como, por exemplo, a página inicial que será acessada toda vez que o IE for aberto e em que pasta devem ser armazenados os arquivos temporários da Internet.

Acerca da organização e da segurança da informação em meio eletrônico, julgue os próximos itens.

07. Confidencialidade, um dos princípios básicos da segurança da informação, tem como característica garantir que uma informação não seja alterada durante o seu trânsito entre o emissor e o destinatário.

08. Os worms são pouco ofensivos, pois referem-se ao envio automático de mensagens indesejadas de correio eletrônico a um grande número de destinatários, que não as solicitaram ou que tiveram seus endereços eletrônicos copiados de um sítio pirata.

09. Em um ambiente computacional, a perda das informações por estragos causados por vírus, invasões indevidas ou intempéries pode ser amenizada por meio da realização de cópias de segurança (backup) periódicas das informações, as quais podem ser feitas da máquina do usuário, de servidores e de todos os demais dispositivos de armazenamento, local ou remoto, de dados.

GABARITO 1-[C], 2-[E], 3-[E], 4-[E], 5-[C], 6-[C] 7-[E], 8-[E], 9-[C]

Material cedido pelo professor Marco Guimarães

Comentar